Cómo ataca el malware que vacía cuentas bancarias y billeteras virtuales

Durante este año, los ataques con malware bancario para Android aumentaron considerablemente. Troyanos que toman el control del celular o roban claves de billeteras virtuales apuntan cada vez más a aplicaciones locales, como Mercado Pago y Ualá, dejando a miles de usuarios sin un peso en sus cuentas.

Los asaltos a bancos y blindados son prácticamente cosas del pasado. Aquellos grandes y resonantes golpes a sucursales bancarias, como el “Robo del Siglo” al Banco Río de Acassuso en 2006, o, en nuestra ciudad, el atraco a la sucursal del Banco Galicia en San Martín y Anchorena en octubre de 2018, quedaron como recuerdos de una época lejana. En Argentina, la década del 90 fue la de los golpes comando, con un promedio de más de cien asaltos por año: entre 1991 y 1999 se contabilizaron 938 robos a bancos, es decir, prácticamente uno cada tres días.

Esta postal que hoy parece lejana no se sostiene tanto en las medidas de seguridad que obligó a implementar el Banco Central, como las puertas con sistema de esclusas, castilletes blindados, inhibidores de señal para celulares y CCTV; sino en un cambio en la lógica del delito.

Hoy, los ladrones ya no irrumpen con fusiles y pasamontañas buscando febrilmente la bóveda, cubriendo su huída con disparos, con el riesgo siempre latente de ser abatidos o arrestados. Entendieron que era mucho más fácil y seguro ir directamente tras el cliente, atacando su celular, su correo o sus contraseñas, sin exponerse en la calle ni cruzarse con un guardia armado. Así, la violencia explícita de los asaltos fue reemplazada por el avance silencioso de las estafas virtuales.

Un ejemplo de cómo mutó el delito es el caso de Fabián, un vendedor ambulante que esta semana, al momento de intentar pagar una pizza, descubrió que había sido despojado de casi todo el dinero que atesoraba en su billetera virtual, unos 800 mil pesos. Sin gritos, sin armas, sin huidas a toda velocidad. Un robo silencioso, pero igual de brutal que aquellos atracos de otros tiempos.

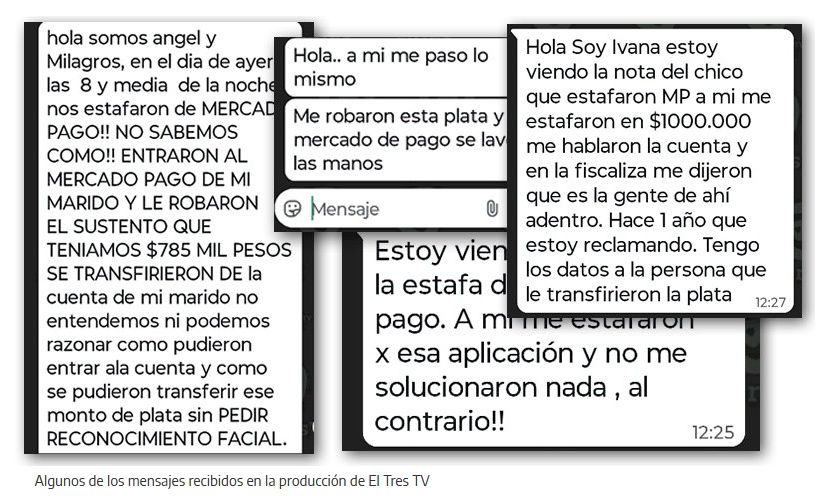

Tras emitirse el informe en la pantalla de El Tres, el Whatsapp de la producción de Telenoche Rosario recibió una llamativa cantidad de mensajes relatando situaciones similares. Dinero que desaparecía de las aplicaciones de la noche a la mañana. Sin alertas, sin PIN, sin reconocimiento facial.

Aunque estos casos no tienen una causa confirmada, muchos vaciamientos de cuentas desde billeteras virtuales en Argentina ocurren tras caer en maniobras de phishing o en falsos anuncios patrocinados que imitan webs o servicios oficiales. Sin embargo, otra modalidad frecuente y que no se suele tener en cuenta es cuando el propio usuario instala aplicaciones por fuera de las tiendas oficiales, como Google Play o Apple Store, dejando su celular expuesto a malware que permite a los delincuentes operar directamente desde el dispositivo, sin necesidad de claves adicionales ni alertas por nuevos ingresos a la cuenta.

A esto se lo conoce como “sideloading”, o instalación lateral, y es una práctica bastante más común de lo que se cree. Permite a los usuarios acceder a aplicaciones que no están disponibles en su región, funciones avanzadas que incluyen las versiones pagas o incluso apps que no fueron aprobadas por los stores oficiales. En el caso de Android, las aplicaciones se distribuyen e instalan a través de un archivo .APK (Android Package Kit), que puede obtenerse tanto desde Google Play como desde grupos de Whatsapp, Telegram, plataformas de intercambio de archivos o sitios web.

Esos permisos suelen incluir el acceso a SMS, notificaciones, lista de contactos e incluso la superposición de ventanas sobre otras aplicaciones. Así, el malware puede interceptar códigos de verificación, leer mensajes confidenciales o capturar credenciales al momento de iniciar sesión en una billetera virtual, llegando, en el peor de los casos, a suplantar al usuario para acceder a cuentas bancarias. Todo sin que su dueño note nada extraño, hasta que ya es demasiado tarde y el saldo aparece en cero.

Una de las aplicaciones maliciosas que está causando verdaderos desastres en la economía de sus víctimas es el troyano bancario Crocodilus, inicialmente detectado en España y Turquía en marzo de 2025 y que rápidamente adoptó un enfoque global, afectando tanto a países europeos como asiáticos, y recientemente, Argentina y Brasil. Este malware tiene todas las herramientas que nunca querrías tener instaladas en tu celular:

* Control total del dispositivo: Crocodilus puede tomar el control completo de un teléfono Android infectado. Los atacantes pueden realizar acciones en la pantalla del dispositivo como si fueran el propio usuario, como hacer clics, escribir, deslizar, abrir aplicaciones, etc.

* Monitorear y recopilar datos: Los ciberdelincuentes pueden leer SMS y correos electrónicos, además de interactuar en nombre del usuario en aplicaciones de chat y mensajería.

* Registrar pulsaciones (keylogging): Capturar contraseñas, frases semilla de criptomonedas, códigos de verificación y cualquier otra información escrita.

* Tomar capturas de pantalla: Obtener imágenes de aplicaciones como Google Authenticator, sistemas 2FA o administradores de contraseñas para ver claves sensibles.

* Abrir y ejecutar aplicaciones financieras: Iniciar apps de homebanking o criptomonedas para realizar transacciones directamente desde el dispositivo comprometido.

Es precisamente esta capacidad de acceso total y control remoto la que hace a Crocodilus un malware tan peligroso, ya que permite a los ciberdelincuentes no solo robar información de forma pasiva, sino también interactuando activamente con el teléfono infectado para, entre otras cosas, vaciar cuentas bancarias.

Además, una vez dentro del dispositivo, hace todo lo posible por pasar desapercibido, desactivando notificaciones del sistema, restringiendo el acceso a configuraciones de seguridad y silenciando el teléfono para que nada despierte sospechas. Y para ocultar lo que realmente está sucediendo, puede activar pantallas negras superpuestas, mientras el usuario cree que el celular está bloqueado.

En la gran mayoría de los casos, las víctimas creen que nunca hicieron nada y que el dinero simplemente desapareció. Sin embargo, fueron ellas mismas quienes le abrieron la puerta sin saberlo, al descargar una app fuera de los canales oficiales, al conceder permisos sin leer o al morder el anzuelo de un phishing. Por eso, el consejo más básico sigue siendo el de siempre: desconfiar.

Cada usuario debe convertirse en el primer filtro de seguridad. Instalar solo desde tiendas oficiales, evitar aplicaciones que prometen versiones “premium” sin pagar y revisar siempre qué permisos se le está entregando a cada programa. Por ejemplo, una app de calculadora no tiene motivos para acceder a nuestros mensajes SMS. En definitiva, cuidar el celular con la misma precaución con la que se guardaría una billetera, porque hoy el verdadero delincuente ya no necesita un arma. Solo necesita tu confianza.

Por Rosario 3